课程主要内容

810 likes | 1.13k Vues

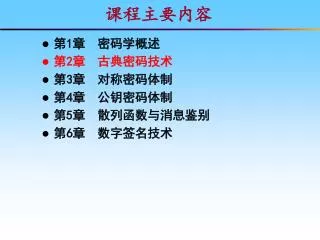

第 1 章 密码学概述 第 2 章 古典密码技术 第 3 章 对称密码体制 第 4 章 公钥密码体制 第 5 章 散列函数与消息鉴别 第 6 章 数字签名技术. 课程主要内容. 第 2 章 古典密码技术. 本章主要内容 替代密码 单表替代密码 多表替代密码 置换密码 周期置换密码 列置换密码 转轮机密码 古典密码的统计分析 单表替代密码分析 多表替代密码分析 对 Hill 密码的已知明文分析. 第 2 章 古典密码技术. 2.1.1 单表替代密码

课程主要内容

E N D

Presentation Transcript

第1章 密码学概述 第2章 古典密码技术 第3章 对称密码体制 第4章 公钥密码体制 第5章 散列函数与消息鉴别 第6章 数字签名技术 课程主要内容

第2章 古典密码技术 本章主要内容 • 替代密码 • 单表替代密码 • 多表替代密码 • 置换密码 • 周期置换密码 • 列置换密码 • 转轮机密码 • 古典密码的统计分析 • 单表替代密码分析 • 多表替代密码分析 • 对Hill密码的已知明文分析

第2章 古典密码技术 2.1.1 单表替代密码 单表替代密码对明文中的所有字母都使用一个固定的映射(明文字母表到密文字母表)。 加密变换过程就是将明文中的每一个字母替换为密文字母表的一个字母。而单表替代密码的密钥就是映射f或密文字母表。 经常密文字母表与明文字母表的字符集是相同的,这时的密钥就是映射f。下面给出几种典型的单表替代密码。

第2章 古典密码技术 2.1.1 单表替代密码(续) • 一般单表替代密码 一般单表替代密码的原理是以26个英文字母集合上的一个置换π为 密钥,对明文消息中的每个字母依次进行变换。 【例2.1】设置换π的对应关系如下: a b c d e f g h i j k l m n o p q r s t u v w x y z q w e r t y u i o p a s d f g h j k l z x c v b n m 试用单表替代密码以π为密钥对明文消息message加密,然后写出逆置换 ,并对密文解密。 解:密文消息为 π(m) π(e) π(s) π(s) π(a) π(g) π(e)=dtllqut

第2章 古典密码技术 2.1.1 单表替代密码(续) 一般单表替代密码算法特点: • 密钥空间K很大,|K|=26!=4×1026 ,破译者穷举搜索计算不可行,1微秒试一个密钥,遍历全部密钥需要1013年。 • 密钥π不便记忆。 针对一般替换密码密钥π不便记忆的问题,又衍生出了各种形式单表替代密码。

第2章 古典密码技术 • 1、移位密码 把26个英文字母与整数0,1,2,…,25一一对应 加密变换: Ek (m) = m + k (mod26) 解密变换: Dk (c) = c-k (mod26) 显然,移位密码是前面一般单表替代密码的一个特例。当移位密码的 密钥k=3时,就是历史上著名的凯撒密码(Caesar)。根据其加密函数特 点,移位密码也称为加法密码。

第2章 古典密码技术 2.1.1 单表替代密码(续) 2、仿射密码 仿射密码也是一般单表替代密码的一个特例,是一种线性变换。仿射密码的明文空间和密文空间与移位密码相同,但密钥空间为K={(k1,k2)| k1,k2∈Z26,gcd(k1,26)=1} 对任意m∈M,c∈C,k = (k1,k2)∈K,定义加密变换为 c = Ek (m) = k1 m +k2 (mod 26) 相应解密变换为: m = Dk (c) = k1-1 (c-k2) (mod 26) 其中: 很明显,k1=1时即为移位密码,而k2=1则称为乘法 密码。

第2章 古典密码技术 2.1.1 单表替代密码(续) 【例2.3】设明文消息为china,密钥 试用仿射密码对其进行加密,然后再进行解密。 解:利用扩展的欧几里德算法可计算出 加密变换为: 解密变换为: 明文消息对应的数字依次为2,7,8,13,0,用仿射密码对明文进行加密 如下:

第2章 古典密码技术 2.1.1 单表替代密码(续) 密文消息为unwpc。而解密过程如下: 即恢复明文消息为china。 仿射密码要求(k1, 26)=1 ,否则就会有多个明文字母对应 一个密文字母的情况。由于与26互素的整数有12个,故仿射密码密钥空间大小为|K|=12×26=312。 若将仿射密码的加密函数换为多项式函数时,即为多项式密码。

第2章 古典密码技术 • 3、密钥短语密码 选用一个英文短语或单词串作为密钥,去掉其中重复的字母得到一个无重复字母的字符串,然后再将字母表中的其它字母依次写于此字母串后,就可构造出一个字母替代表。如密钥为key时,替代表如表2.2所示。 表2.2 密钥为key的单表替代密码 当选择上面的密钥进行加密时,若明文为“china”,则密文为“yfgmk”。 显然,不同的密钥可以得到不同的替换表。

第2章 古典密码技术 2.1.2 多表替代密码 • 单表替代密码表现出明文中单字母出现的频率分布与密文中相同, • 多表替代密码使用从明文字母到密文字母的多个映射来隐藏单字母出现的频率分布,每个映射是简单替代密码中的一对一映射,多表替代密码将明文字母划分为长度相同的消息单元,称为明文分组,对明文成组地进行替代,同一个字母有不同的密文,改变了单表替代密码中密文的唯一性,使密码分析更加困难。

第2章 古典密码技术 2.1.2 多表替代密码(续) 1.维吉尼亚密码 维吉尼亚密码是最古老而且最著名的多表替代密码体制之一,与位移密码体制相似,但维吉尼亚密码的密钥是动态周期变化的。该密码体制有一个参数n。在加解密时,同样把英文字母映射为0-25的数字再进行运算,并按n个字母一组进行变换。明文空间、密文空间及密钥空间都是长度为n的英文字母串的集合。设密钥 k=(k1,k2,…,kn), 明文m=(m1,m2,…,mn), 加密变换为:Ek(m)=(c1,c2,…,cn), 其中ci=(mi + ki)(mod26),i =1,2,…,n 对密文 c=(c1,c2,…,cn), 解密变换为: Dk(c)=(m1,m2,…,mn), 其中 mi=(ci -ki)(mod26),i =1,2,…,n

第2章 古典密码技术 2.1.2 多表替代密码(续) 【例2.4】设密钥k =cipher,明文消息appliedcryptosystem, 试用维吉尼亚密码对其进行加密,然后再进行解密。 解:由密钥k=cipher,得n=6,密钥对应的数字序列为 (2,8,15,7,4,17)。然后将明文按每6个字母进行分组,并转换这些明文字母为相应的数字,再用模26加上对应密钥数字,其加密过程如表2.3所示。 表2.3 密钥为cipher的维吉尼亚密码加密过程 密文为:cxtsmvfkgftkqanzxvo。 解密使用相同的密钥,但用模26的减法代替模26加法,这里不再赘述。

第2章 古典密码技术 2.1.2 多表替代密码(续) 2.希尔(Hill)密码 Hill密码算法的基本思想是将n个明文字母通过线性变换,将它们转换为n个密文字母。解密只需做一次逆变换即可。 算法的密钥K =﹛ 上的 可逆矩阵﹜,明文M与密文C 均为n维向量,记为 其中, 或写成 解密变换则为:

第2章 古典密码技术 2.1.2 多表替代密码(续) 其中,K–1为K在模26上的逆矩阵,满足:KK–1 = K–1 K=I (mod 26) 这里 I 为单位矩阵。 定理2.1:假设A = ( ai,j) 为一个定义在Z26上的n×n矩阵,若A 在模26上可逆,则有: A –1= ( det A ) –1 A* (mod 26);这里A*为矩阵A的伴随矩阵 在n = 2的情况下,有下列推论: 假设A= ,是一个Z26上的2×2矩阵,它的行列式: 是可逆的,那么: 例如,

第2章 古典密码技术 2.1.2 多表替代密码(续) 这时 ,所以K的逆矩阵为: 【例2.5】设明文消息为good,试用n=2,密钥 的Hill密码对其进 行加密,然后再进行解密。 解:将明文划分为两组:(g,o ) 和 (o,d ),即(6,14)和(14,3)。 加密过程如下: 因此,good的加密结果是wmwl。显然,明文不同位置的字母“o”加密成 的密文字母不同。为了解密,由前面计算有 ,可由密文解密计 算出明文:

第2章 古典密码技术 2.1.2 多表替代密码(续) 因此,解密得到正确的明文“good”。 Hill密码特点: • 可以较好地抑制自然语言的统计特性,不再有单字母替换的一一 对应关系,对抗“惟密文攻击”有较高安全强度。 • 密钥空间较大,在忽略密钥矩阵K可逆限制条件下,|K|=26n×n • 易受已知明文攻击及选择明文攻击。

2.1.2 多表替代密码(续) • 3.一次一密密码(One Time Pad) • 若替代码的密钥是一个随机且不重复的字符序列,这种密码则称为一次一密密码,因为它的密钥只使用一次。 • 该密码体制是美国电话电报公司的Joseph Mauborgne在1917年为电报通信设计的一种密码,所以又称为Vernam密码。Vernam密码在对明文加密前首先将明文编码为(0,1)序列,然后再进行加密变换。 设m=(m1m2 m3 …mi …)为明文,k=(k1k2 k3 …ki …)为密钥,其中mi,ki∈(0,1), i≥1, 则加密变换为: c=(c1c2 c3 …ci …) ,其中ci = mi ki, i≥1, 这里为模2加法(或异或运算) 解密变换为: m=(m1m2 m3 …mi …) ,其中mi = ci ki, i≥1,

第2章 古典密码技术 2.1.2 多表替代密码(续) 在应用Vernam密码时,如果对不同的明文使用不同的随机密钥,这时 Vernam密码为一次一密密码。 由于每一密钥序列都是等概率随机产生的,敌手没有任何信息用来对密文进行密码分析。香农(Claude Shannon)从信息论的角度证明了这种密码体制在理论上是不可破译的。但如果重复使用同一个密钥加密不同的明文,则这时的Vernam密码就较为容易破译。 若敌手获得了一个密文c=(c1c2 c3 …ci …) 和对应明文m=(m1m2 m3 …mi …) 时,就很容易得出密钥 k=(k1k2 k3 …ki …) ,其中ki = ci mi,i≥1。 故若重复使用密钥,该密码体制就很不安全。

第2章 古典密码技术 2.1.2 多表替代密码(续) 实际上Vernam密码属于序列密码,加密解密方法都使用模2加,这使软硬件实现都非常简单。但是,这种密码体制虽然理论上是不可破译的,然而在实际应用中,真正的一次一密系统却受到很大的限制,其主要原因在于该密码体制要求: ① 密钥是真正的随机序列; ② 密钥长度大于等于明文长度; ③ 每个密钥只用一次(一次一密)。 这样,分发和存储这样的随机密钥序列,并确保密钥的安全都是很因难的;另外,如何生成真正的随机序列也是一个现实问题。因此,人们转而寻求实际上不对攻破的密码系统。

2.1.2 多表替代密码(续) 4.Playfair密码 • Playfair密码是一种著名的双字母单表替代密码,实际上Playfair密码属于一种多字母替代密码,它将明文中的双字母作为一个单元对待,并将这些单元转换为密文字母组合。 • 替代时基于一个5×5的字母矩阵。字母矩阵构造方法同密钥短语密码类似,即选用一个英文短语或单词串作为密钥,去掉其中重复的字母得到一个无重复字母的字符串,然后再将字母表中剩下的字母依次从左到右、从上往下填入矩阵中,字母I,j占同一个位置。

第2章 古典密码技术 2.1.2 多表替代密码(续) 例如,密钥K= playfair is a digram cipher,去除重复字 母后,K=playfirsdgmche,可得字母矩阵如图2.1。 图2.1 Playfair密码字母矩阵示例

第2章 古典密码技术 2.1.2 多表替代密码(续) 对每一明文字母对P1、P2的加密方法如下: (1)若P1、P2在同一行,密文C1、C2分别是紧靠P1、P2右端的字母; (2)若P1、P2在同一列,密文C1、C2分别是紧靠P1、P2下方的字母; (3)若P1、P2不在同一行,也不在同一列,则C1、C2是由P1、P2确定的矩形其它两角的字母,且C1和P1在同一行,C2和P2在同一行; (4)若P1=P2,则两个字母间插入一个预先约定的字母,如x,并用前述方法处理; 如balloon,则以ba lx lo on 来加密。 (5)若明文字母数为奇数,则在明文尾填充约定字母。 算法还约定字母矩阵中第一列看做最后一列的右边一列, 表中第一行看做最后一行的下一行。

第2章 古典密码技术 2.2 置换密码 ( Permutation Cipher ) • 置换密码又称为换位密码; • 置换密码通过改变明文消息各元素的相对位置,但明文消息元素本身的取值或内容形式不变; • 在前面的替代密码中,则可以认为是保持明文的符号顺序,但是将它们用其它符号来替代; • 这种密码是把明文中各字符的位置次序重新排列来得到密文的一种密码体制。实现的方法多种多样。直接把明文顺序倒过来,然后排成固定长度的字母组作为密文就是一种最简单的置换密码。 下面再给出几种典型的置换密码算法。

2.2.1 周期置换密码 • 周期置换密码是将明文字符按一定长度n分组,把每组中的字符按1,2,…,n的一个置换π重排位置次序来得到密文的一种加密方法。 • 其中的密钥就是置换π,在π的描述中包含了分组长度的信息。 • 解密时,对密文字符按长度n分组,并按π的逆置换 把每组字符重排位置次序来得到明文。 • 周期置换密码可描述为: 设n为固定的正整数,P = C = (Z26)n, K是由 {1,2,…,n} 的所有 置换构成。对一个密钥π∈K,定义: 加密变换:E (m1, m2,.., mn) = (m(1),..., m(n)) =( c1, c2,.., cn) 解密变换: ;这里π-1为π的逆置换 注意,这里的加密与解密变换仅仅用了置换,无代数运算。

第2章 古典密码技术 2.2.1 周期置换密码(续) 【例2.7】给定明文cryptography,试用密钥π= = (3 5 1 6 4 2)的置换密码对其进行加密,然后再对密文进行解密。 解:密钥长度是6,所以按周期长度6对明文分组,对每组字母用密钥π 进行重排得到对应的加密结果。 明文分组为:crypto|graphy,再利用置换密钥π进行加密变换,得:E (crypto) = (ytcopr); E (graphy) = (ahgypr) 即密文消息为ytcoprahgypr。 显然由加密置换可求出逆置换, =(3 6 1 5 2 4),根 据密文和逆置换 , 即可直接求出明文。

第2章 古典密码技术 2.2.2 列置换密码 • 这种密码的加密方法就是将明文按行填写到一个列宽固定(设为m)的表格或矩阵中;然后按(1,2,…,m)的一个置换交换列的位置次序,再按列读出即得密文。 • 解密时,将密文按列填写到一个行数固定(也为m)的表格或矩阵中,按置换的逆置换交换列的位置次序,然后按行读出即得到明文。置换可看成是算法的密钥。

置换密码 • 置换密码(transposition cipher)则是按照某一规则重新排列消息中的比特或字符顺序。 密钥 顺序 明文 CIPHER 145326 attack begins atfour 根据英文字母在 26 个字母中的先后顺序,我们可以得出密钥中的每一个字母的相对先后顺序。因为密钥中没有 A 和 B,因此 C 为第 1。同理,E 为第 2,H 为第 3,……,R 为第 6。于是得出密钥字母的相对先后顺序为 145326。

置换密码 • 置换密码(transposition cipher)则是按照某一规则重新排列消息中的比特或字符顺序。 密钥 顺序 明文 CIPHER 145326 attack begins atfour 根据英文字母在 26 个字母中的先后顺序,我们可以得出密钥中的每一个字母的相对先后顺序。因为密钥中没有 A 和 B,因此 C 为第 1。同理,E 为第 2,H 为第 3,……,R 为第 6。于是得出密钥字母的相对先后顺序为 145326。

置换密码 • 置换密码(transposition cipher)则是按照某一规则重新排列消息中的比特或字符顺序。 密钥 顺序 明文 CIPHER 145326 attack begins atfour 根据英文字母在 26 个字母中的先后顺序,我们可以得出密钥中的每一个字母的相对先后顺序。因为密钥中没有 A 和 B,因此 C 为第 1。同理,E 为第 2,H 为第 3,……,R 为第 6。于是得出密钥字母的相对先后顺序为 145326。

置换密码 • 置换密码(transposition cipher)则是按照某一规则重新排列消息中的比特或字符顺序。 密钥 顺序 明文 CIPHER 145326 attack begins atfour 根据英文字母在 26 个字母中的先后顺序,我们可以得出密钥中的每一个字母的相对先后顺序。因为密钥中没有 A 和 B,因此 C 为第 1。同理,E 为第 2,H 为第 3,……,R 为第 6。于是得出密钥字母的相对先后顺序为 145326。

置换密码 • 置换密码(transposition cipher)则是按照某一规则重新排列消息中的比特或字符顺序。 密钥 顺序 明文 CIPHER 145326 attack begins atfour 根据英文字母在 26 个字母中的先后顺序,我们可以得出密钥中的每一个字母的相对先后顺序。因为密钥中没有 A 和 B,因此 C 为第 1。同理,E 为第 2,H 为第 3,……,R 为第 6。于是得出密钥字母的相对先后顺序为 145326。

置换密码 • 置换密码(transposition cipher)则是按照某一规则重新排列消息中的比特或字符顺序。 密钥 顺序 明文 CIPHER 145326 attack begins atfour 根据英文字母在 26 个字母中的先后顺序,我们可以得出密钥中的每一个字母的相对先后顺序。因为密钥中没有 A 和 B,因此 C 为第 1。同理,E 为第 2,H 为第 3,……,R 为第 6。于是得出密钥字母的相对先后顺序为 145326。

密文的得出 密钥 顺序 明文 CIPHER 145326 attack begins atfour 收到的密文:abacnuaiotettgfksr

接收端收到密文后按列写下 收到的密文:abacnuaiotettgfksr 密钥 顺序 明文 CIPHER 145326 attack begins atfour 先写下第 1 列密文 aba

接收端收到密文后按列写下 收到的密文:abacnuaiotettgfksr 密钥 顺序 明文 CIPHER 145326 attack begins atfour 最后写下第 6 列密文 ksr

接收端从密文解出明文 收到的密文:abacnuaiotettgfksr 密钥 顺序 明文 CIPHER 145326 attack begins atfour 最后按行读出明文 得出明文:attackbeginsatfour

第2章 古典密码技术 2.3 转轮机密码 • 转轮机的基本结构由一个键盘、若干灯泡和一系列转轮组成,如图所示。键盘一共有26个键,键盘上方就是标示了字母的26个小灯泡,当键盘上的某个键被按下时,与这个字母被加密后的密文字母所对应的小灯泡就亮了起来。在显示器的上方是几个转轮,每个转轮是26个字母的任意组合。

如图2.2是一个三转轮的原理示意图,图中3个矩形框代表3个转轮,从左到右分别称为慢转子、中转子和快转子。每个转轮有26个输入引脚和26个输出引脚,其内部连线将每个输入引脚连接到一个对应的输出引脚,这样每个转轮内部相当于一个单表替代。当按下某一键时,电信号从慢转子的输入引脚进入,通过内部连线经过每个转轮,最后从快转子的输出引脚信号输出对应密文字母(点亮)。如图2.2是一个三转轮的原理示意图,图中3个矩形框代表3个转轮,从左到右分别称为慢转子、中转子和快转子。每个转轮有26个输入引脚和26个输出引脚,其内部连线将每个输入引脚连接到一个对应的输出引脚,这样每个转轮内部相当于一个单表替代。当按下某一键时,电信号从慢转子的输入引脚进入,通过内部连线经过每个转轮,最后从快转子的输出引脚信号输出对应密文字母(点亮)。 • 例如,在图2.2(a)中,如果按下字母B,则相应电信号被加到慢转子的输入引脚25,并通过内部连线连接到慢转子的输出引脚25,经过中转子的输入引脚22和输出引脚22,连接到快转子的输入引脚13,最后从快转子的输出引脚13输出密文字母(I)。

ABCDEFGHIJKLMNOPQRSTUVWXYZ ABCDEFGHIJKLMNOPQRSTUVWXYZ 2425260102030405060708091011121314151617181920212223 2425260102030405060708091011121314151617181920212223 2601020304050607080910111213141516171819202122232425 2601020304050607080910111213141516171819202122232425 2103150119101426200816072204110517091223180225062413 2103150119101426200816072204110517091223180225062413 2001060415031412230516022219111825241307100821092617 2001060415031412230516022219111825241307100821092617 2601020304050607080910111213141516171819202122232425 0102030405060708091011121314151617181920212223242526 ABCDEFGHIJKLMNOPQRSTUVWXYZ ABCDEFGHIJKLMNOPQRSTUVWXYZ 1408182617202210031311042305240912251619061521020701 0818261720221003131104230524091225161906152102070114 慢 中 快 慢 中 快 在一次击键后的设置 A→B B→I C→E …… A→E B→Q C→T …… 初始设置

第2章 古典密码技术 如果转轮密码机始终保持图2.2(a)的连接状态,则按下字母键B,输出密文字母始终是I(按下字母键A,输出的密文字母则始终是B,等等),转轮密码机为了能够实现复杂的多表替代密码,打破明文与密文之间固定的替代关系,在每次击键输出密文字母后,快转子都要转动一个位置,以改变中转子与快转子之间的对应关系。 转轮密码机的每个转子都有可能转动,当快转子转动26次后,中转子就转动一个位置;当中转子转动26次后,慢转子就转动一个位置。因此,在加密(或解密)26×26×26=17576个字母后,所有转轮就会恢复到初始状态。也就是说,有n个转轮的转轮密码机是一个周期长度为 的多表替代密码。

第2章 古典密码技术 • 使用转轮密码机通信时,发送方首先要调节各个转轮的位置(这个转轮的初始位置就是密钥),然后依次键入明文,并把显示器上灯泡闪亮的字母依次记下来,最后把记录下的闪亮字母按照顺序用正常的电报方式发送出去; • 接收方收到电文后,只要也使用同样一台转轮机,并按照原来的约定,把转轮的位置调整到和发送方相同的初 始位置上,然后依次键入收到的密文,显示器上自动闪亮的字母就是明文了。

第2章 古典密码技术 2.4 古典密码的统计分析 • 在对密码进行安全分析时,一般假设密码分析者知道密码体制,这就是Kerckhoffs假设,密码分析重点在获取密钥。 • 移位密码、仿射密码、维吉尼亚密码、置换密码等对己知明文攻击都是非常脆弱的。即使用惟密文攻击,大多数古典密码体制都容易被攻破。大多数古典密码体制都不能很好隐藏明文消息的统计特征。 下面就针对单表替代密码、多表替代密码和Hill密码来介绍利用英文语言的统计特征和密码特点,运用惟密文攻击或已知明文攻击等方式破译古典密码的基本方法。

第2章 古典密码技术 2.4.1 单表替代密码分析(续) 对于单表替代密码,加法密码和乘法密码的密钥量比较小,可利用穷举密钥的方法进行破译。 穷举不是攻击密码的惟一方法,密码分析者还可利用语言的统计特性进行分析。如果明文语言的这种统计特性在明文中有所反映,密码分析者便可通过分析明文密文的统计规律而破译密码。 通过对大量英文语言的研究可以发现,每个字母出现的频率不一样,e出现的频率最高。如果所统计的文献足够长,便可发现各字母出现的频率比较稳定。如表2.4所示(表中字母出现频率为字母出现次数除以文本字母总数)。

第2章 古典密码技术 2.4.1 单表替代密码分析(续) 表2.4 26个英文字母出现频率统计表

第2章 古典密码技术 2.4.1 单表替代密码分析(续) 通过对26个英文字母出现频率的分析,可以有以下结果: (1)e出现的频率最大,约为0.13; (2)t,a,o,i,n,s,h,r出现的频率约在0.06~0.1之 间; (3)d,l出现的频率在0.04附近; (4)c,u,m,w,f,g,y,p,b出现的频率约在0.015~ 0.029之间; (5)v,k,j,x,q,z出现的频率小于0.01。 在密码分析中,除了考虑单字母统计特性外,掌握双字母、三字母的 统计特性以及字母之间的连缀关系等信息也是很有用的。 出现频率最高的30个双字母组合依次是: th he in er an re ed on es st en at to nt ha

第2章 古典密码技术 2.4.1 单表替代密码分析(续) nd ou ea ng as or ti is et it ar te se hi of 出现频率最高的20个三字母组合依次是: • 特别的,the出现的频率几乎是ing的3倍,这在密码分析中很有用。此外,统计资料还表明:英文单词以e,s,d,t字母结尾的超过一半。英文单词以t,a,s,w为起始字母的约占一半。 • 以上这些统计数据是通过非专业性文献中的字母进行统计得到的。对于密码分析者来说,这些都是十分有用的信息。除此之外,密码分析者对明文相关知识的掌握对破译密码也是十分重要的。 the ing and her ere ent tha nth was eth for dth hat she ion int his sth ers ver

第2章 古典密码技术 2.4.1 单表替代密码分析(续) • 字母和字母组的统计数据对于密码分析者是十分重要的。因为它们可以提供有关密钥的许多信息。 • 对于字母e比其它字母的频率都高得多,如果是单表替代密码,可以预计大多数密文都将包含一个频率比其它字母都高的字母。当出现这种情况时,猜测这个字母所对应的明文字母为e,进一步比较密文和明文的各种统计数据及其分布,便可确定出密钥,从而破译单表替代密码。 下面通过一个具体实例来说明如何借助于英文语言的统计规律来破译单表替代密码。

【例2.9】设某一段明文经单表替代密码加密后的密文如下,【例2.9】设某一段明文经单表替代密码加密后的密文如下, YIFQ FMZR WQFY VECF MDZP CVM R ZWNM DZVE JBTX CDDUMJ NDIF EFMD ZCDM QZKC EYFC JMYR NCWJ CSZR EXCH ZUNMXZ NZUC DRJX YYSM RTMEYIFZ WDYV ZVYF ZUMR ZCRW NZDZJJ XZWG CHSM RNMD HNCM FQCH ZJMX JZWI EJYU CFWD JNZDIR 试分析出对应密文。为了表述更加清楚,本例的密文用大写字母,明文用小写字母。

第2章 古典密码技术 2.4.1 单表替代密码分析(续) 解:将加密变换记为Ek,解密变换记为Dk,密文中共有168个字母。 第一步:统计密文中各个字母的出现次数和频率,如表2.5所示。 表2.5 例2.9中各个密文字母的出现次数和频率