第 12 讲 计算机病毒的防治

580 likes | 836 Vues

第 12 讲 计算机病毒的防治. 主讲教师:唐大仕 dstang2000@263.net http://www.dstang.com. 课前思考. 你的计算机上正运行着什么程序? 它们都是安全的吗?. 本讲内容. ( 一 ) 计算机病毒 ( 二 ) 计算机病毒的防治 ( 三 ) 信息安全 ( 四 ) 网络道德及相关法规. ( 一 ) 计算机病毒. 病毒 VIRUS. 有关历史 冯 · 诺伊曼 Fred Cohen , 1983 Pakistan Brain , 1986 Robert T.Morris, 1988 Hacker 群体及网络攻击.

第 12 讲 计算机病毒的防治

E N D

Presentation Transcript

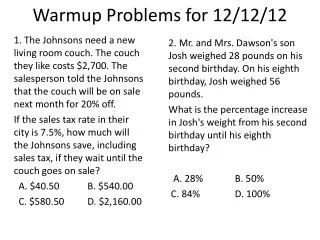

第12讲 计算机病毒的防治 主讲教师:唐大仕 dstang2000@263.net http://www.dstang.com

课前思考 • 你的计算机上正运行着什么程序? • 它们都是安全的吗?

本讲内容 • (一)计算机病毒 • (二)计算机病毒的防治 • (三)信息安全 • (四)网络道德及相关法规

病毒VIRUS • 有关历史 • 冯·诺伊曼 • Fred Cohen,1983 • Pakistan Brain,1986 • Robert T.Morris, 1988 • Hacker群体及网络攻击

计算机病毒的特征 • 传染性 • 破坏性 • 潜伏性/可触发性 • 隐蔽性

计算机病毒的特征(详) • 可执行性 • 寄生性 • 传染性 • 破坏性 • 欺骗性 • 隐蔽性、潜伏性 • 衍生性

计算机病毒的分类 • 按攻击的操作系统分 • DOS、Windows、Unix • 按传播媒介 • 单机、网络 • 按链接方式 • 源码型、入侵型、外壳型、操作系统型 • 按寄衍生方式 • 文件型、系统引导型、混合型 • 按破坏后果

引导区型病毒 • 系统引导过程 • BOOT-----> IO.SYS -----> Command.com-MSDOS.SYS • 如小球、石头、火炬

文件型病毒 • 大量寄生于.COM及.EXE文件中 • 有的是引导型及文件型的混和型 • 如:黑色星期五, ,DIR II, 1465

变形病毒 • 幽灵病毒 • 变形原理:将自身变形,边运行边还原 • 不能靠 “特征串”来进识别 • 病毒生成器/加密器

CIH等病毒 • 1998,1999,2000/4/26 CIH • 直接对计算机硬件中的程序进行破坏

宏病毒 • Word等文档中的宏程序 • 使得病毒能跨平台传播 • 更容易编写 • 如Taiwan No.1 • 解决方法: • Word工具宏安全性

网络病毒 • 包括脚本类、木马/黑客类、蠕虫类病毒等 • 通过网络漏洞、邮件、网页、后门等方式传播 • happy99, Melissa, love, Code Red II, Nimda, sircam, Worm.Gop.3/蠕虫王/冲击波/请客/MSNMSN窃贼 • 一些特点: • 多利用系统的漏洞 • 针对QQ、MSN等即时通讯软件 • 感染文件/乱发邮件/乱发网络信息包 • 开后门、以获取信息、操控系统

QQ窃手 • 想念你的模样 • 想我的小宝贝了 • 快乐 • 给我永恒的爱人 • 我爱你 • 想念 • 我在等着你 • 吻你 • 你是我的女主角 • 爱,有时候真的不能去比较的 • 哎 • Fw:姐姐的照片 • 记得收好我的照片呀! • xue • 您的朋友 • 张 • 给您寄来贺卡

类病毒 • 木马 (Trojan horse) • 蠕虫 ( worm )

流氓软件 • 广告软件(Adware) • 间谍软件(Spyware) • 浏览器劫持 • 行为记录软件(Track Ware) • 恶意共享软件(malicious shareware)

反病毒技术 • 病毒特征判断 • 静态广谱特征扫描 • 动态仿真跟踪技术 • 启发式智能代码分析

病毒防护措施 • 备份数据 (最重要!) • 安装防毒软件并即时更新 • 江民KV300 瑞星 金山 KILL Pccillin MaCafe • Norton 参见: http://www.pku.cn/network • 到电子市场买一套正版的杀毒软件。 • 断开网络,进入安全模式(启动时按F7或F8),安装杀毒软件,全面杀毒,关机。 • 重新开机,联上网,升级杀毒软件,并给系统打补丁。 • 安装防火墙 • 原理:包过滤和代理服务 • 产品:天网 瑞星 金山 Norton • 更新(打补丁) • http://www.windowsupdate.com • http://liveupdate.pku.cn/ • 慎 • 诱惑:光盘、邮件、网页、图片、音乐、软件、游戏、QQ • 特别注意相似网址,如 1cbc, myqq等

介绍几个技术措施 • IE的安全 • 工具→Internet选项→安全→自定义级别→安全设置→ActiveX插件和控件 • Word的宏安全 • Word工具宏安全性 • 注册表修复(有关IE的设置) • 瑞星注册表修复工具http://www.rising.com.cn

安全漏洞检查 • MBSA (微软) • 杀毒软件自带的安全漏洞检查 • 网络查看 • 开始运行:netstat –a • 网络共享目录的权限 • 目录(右击)共享权限

关闭不必要的服务 • 控制面板服务选Messager等服务属性启动方式 • 关闭不必要的启动程序 • 使用RegEdit进行注册表的编辑 • \HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run • 及RunService • 杀掉不必要的进程 • 开始运行: ntsd –c q –p xxxx • 其中xxxx为进程号(PID), • 可通过Ctrl+Alt+Del任务管理器进程 来查看PID

注册表的维护 • RegEdit(开始运行RegEdit) • RegEditX • 如:我的电脑\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run下面的信息表示每次开机都启动的程序 • 参考《注册表之天下无敌.chm》可从e.pku.cn搜索 • “优化大师”等软件

一些配置命令 • 开始->运行->msconfig->启动 • ipconfig • gpedit.msc • Dxdiag • mmc

常见的安全措施—口令 • 口令 • 原则:自己易记、他人难猜、经常更改 • 技巧:不与自己直接相关,而是间接相关 • 并且不能太短,字母、数字、符号混合 • 在公共场合使用口令要谨慎 • 不能让IE记住口令 • 注意防护: • 一些口令破解软件, • 如Advanced Pdf password covery • 如Rar Password Cracker, Passware • 防止木马

口令使用经验谈 • 不要使用本人的生日、身证件号码、银行账户中的前几位、后几位或姓名的拼音作为密码。 • 不要将密码设置为相同的数字或字母,尽量使用数字与字母的组合构成密码 • 不要将密码设置为有顺序的数字或字母 • 不要将网上银行“登录密码”和“交易密码”设置成相同的密码 • 在任何情况下不能将密码透漏给他人,包括银行工作人员 • 在使用网上银行时,最好不要直接用键盘输入密码,而用“密码软键盘”输入密码

常见的安全措施—正确使用网银 • 常见方式“钓鱼” • “钓鱼”之一:电子邮件 • “钓鱼”之二:盗号木马 • “钓鱼”之三:网址欺骗 • 防钓鱼 • 直接输入域名 • 用密码软键盘 • 加密交易信息 • 使用加密控件,使用密码U盘,使用https协议 • 同样,防止短信诈骗

信息系统不安全的因素 • 物理因素 • 网络因素 • 系统因素 • 应用因素 • 管理因素

信息安全需求 • 保密性 • 完整性 • 可用性 • 可控性 • 不可否认性

信息安全服务 • 机密性服务 • 文件机密性 • 信息传输机密性 • 通信流机密性 • 完整性服务 • 文件完整性 • 信息传输完整性

信息安全服务(续) • 可用性服务 • 后备 • 在线恢复 • 灾难恢复 • 可审性服务 • 身份标识与身份鉴别 • 网络环境下的身份鉴别 • 审计功能

信息安全标准 • TCSEC • 最低保护等级(D) • 自主保护等级(C1,C2) • 强制保护等级(B1,B2,B3) • 验证保护等级(A1,超A1) • CC • GBT18336,ISO/IEC 15408

计算机安全 • 工作环境 • 物理安全 • 安全操作 • 病毒预防

网络安全涉及多方面 • 政策法规 • 组织管理 • 安全技术

(四)网络道德及相关法规 • 1、考试内容 • 计算机网络道德规范和知识产权的基本概念。 • 2、考试要求 • (1)了解法规及网络道德的相关概念; • (2)了解网络用户行为规范; • (3)了解我国软件知识产权保护法规的基本内容; • (4)了解相关法律法规。